¿Qué es una evaluación de riesgos de seguridad?

Una evaluación de riesgos de seguridad es un proceso que ayuda a las organizaciones a identificar, analizar y aplicar controles de seguridad en el lugar de trabajo. Evita que las vulnerabilidades y las amenazas se infiltren en la organización y protege los activos físicos e informativos de los usuarios no autorizados.

Requisitos

Una evaluación de los riesgos de seguridad es un proceso continuo que permite a la organización supervisar y actualizar la instantánea actual de las amenazas y los riesgos a los que puede estar expuesta. Es un requisito para diferentes normas de cumplimiento, entre ellas las siguientes:

- Normas de seguridad de datos del sector de las tarjetas de pago (PCI-DSS): norma de seguridad de la información para las organizaciones que manejan tarjetas de crédito de marca de los principales sistemas de tarjetas.

- Organización Internacional de Normalización (ISO) 27001 – Conjunto de directrices reconocido internacionalmente que se centra en la seguridad de la información y proporciona un marco para el Sistema de Gestión de la Seguridad de la Información (SGSI).

- Ley de Portabilidad y Responsabilidad de los Seguros Médicos (HIPAA ): ley estadounidense que exige un manejo cuidadoso de la Información Sanitaria Protegida (PHI) o información sanitaria individualmente identificable.

¿Por qué realizar una evaluación de riesgos de seguridad?

La realización de evaluaciones de riesgos para la ciberseguridad ayuda a prevenir posibles amenazas que podrían comprometer la seguridad de una organización. Los responsables de seguridad deben comprender las relaciones entre los componentes de seguridad, incluidas las amenazas, las vulnerabilidades y los riesgos, para proteger a la organización de las amenazas físicas, socioeconómicas y medioambientales. Además, ayuda a una organización a:

- prevenir cualquier peligro potencial que tenga la capacidad, la motivación y la intención de explotar las vulnerabilidades existentes;

- proteger los datos valiosos y sensibles de la empresa, incluida la información personal y financiera, contra el ransomware y la pérdida de datos;

- cumplir con las normas reglamentarias para evitar demandas;

- medir la clasificación de riesgo de cada activo y evaluar la criticidad en función de cómo afectaría a las operaciones de la empresa; y

- asegurar la reputación y la imagen de marca de la empresa.

Ejemplo de informe de evaluación de riesgos de seguridad en PDF | Ver plantilla

Ejemplos

Realizar evaluaciones de riesgo es una tarea crucial para los vigilantes de seguridad. Se trata de una revisión de gran alcance de todo lo que pueda suponer un riesgo para la seguridad de una organización. Las siguientes 3 categorías de controles de seguridad con ejemplos pueden ayudar a comprender mejor el alcance de la seguridad en las operaciones empresariales.

1. Control de seguridad de la gestión

La seguridad de la gestión o el control administrativo es el diseño global de los controles que proporciona orientación, normas y procedimientos para la aplicación de un entorno de seguridad. Protege a la organización de la corrupción de datos y del acceso no autorizado por parte de personas internas o externas y protege a la empresa de pérdidas financieras, daños a la reputación, desintegración de la confianza del consumidor y erosión de la marca.

Ejemplo: La organización identifica un riesgo de acceso no autorizado a datos sensibles almacenados en un servidor de base de datos interno. El equipo de control de seguridad de la administración es responsable de definir quién está autorizado a acceder a los datos.

2. Control de seguridad operativa

La seguridad operativa o el control técnico definen la eficacia de los controles. Incluye autoridades de acceso, autenticación y topologías de seguridad aplicadas a aplicaciones, redes y sistemas.

Ejemplo: La organización identifica un riesgo de acceso no autorizado a datos sensibles almacenados en un servidor de base de datos interno. Los equipos de TI utilizan el control de la seguridad operativa para prevenir y detectar el inicio de sesión no autorizado en el servidor.

Los responsables de TI pueden utilizar una lista de comprobación de la evaluación de la ciberseguridad o una lista de comprobación de la evaluación de los riesgos de TI para ayudar a identificar las actividades maliciosas y aplicar las medidas necesarias para gestionar las amenazas. Ayuda a validar la consecuencia, la probabilidad y la calificación de riesgo de las vulnerabilidades identificadas.

3. Control de la seguridad física

El control de la seguridad física es la protección del personal y del hardware de las amenazas tangibles que podrían dañar físicamente, perjudicar o interrumpir las operaciones de la empresa.

Ejemplo: La organización identifica un riesgo de acceso no autorizado a datos sensibles almacenados en un servidor de base de datos interno. La organización puede aplicar controles de seguridad física para restringir el acceso de visitantes y personal no autorizado a las zonas restringidas.

Los responsables de la seguridad de las instalaciones (FSO) pueden utilizar una lista de comprobación de la evaluación de la seguridad de las instalaciones para llevar a cabo un análisis interno exhaustivo de la infraestructura, las vulnerabilidades y las amenazas potenciales de las instalaciones. Ayuda a evaluar el estado de seguridad del edificio para proteger a los ocupantes de la posibilidad de mayores riesgos.

Cómo llevar a cabo una evaluación de riesgos de seguridad

El proceso de evaluación de los riesgos de seguridad varía en función de las necesidades de la empresa. Depende del tipo de operación empresarial, del alcance de la evaluación y de los requisitos del usuario. En general, se puede llevar a cabo con los siguientes pasos.

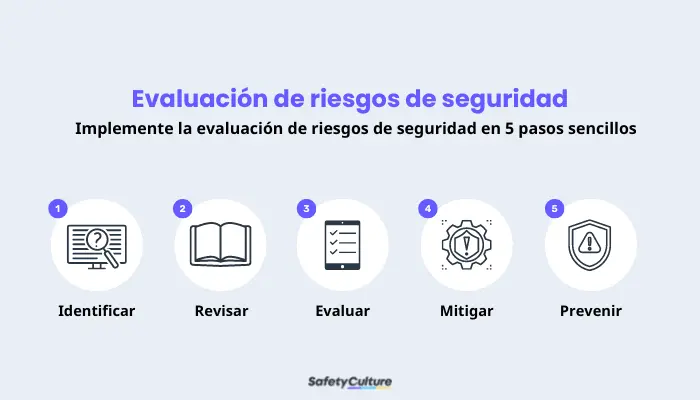

5 pasos para implementar la evaluación de riesgos de seguridad

Paso 1: Identificar

- Identificar las necesidades de la empresa y los activos críticos de la infraestructura tecnológica que puedan afectar a la dirección general de TI y seguridad.

Paso 2: Revisión

- Revisar las políticas, normas, directrices y procedimientos de seguridad existentes y diagnosticar los datos sensibles que se crean, almacenan o transmiten mediante activos de infraestructura tecnológica.

Paso 3: Evaluar

- Evaluar y analizar los activos, las amenazas y las vulnerabilidades, incluyendo su impacto, probabilidad y calificación de riesgo.

- Compruebe la protección física aplicada a los equipos informáticos, al servidor y a otros componentes de la red.

- Llevar a cabo una revisión e investigación técnica y de procedimiento de la arquitectura de la red, los protocolos y otros componentes para garantizar que se aplica de acuerdo con las políticas de seguridad.

- Revisar y evaluar la configuración, la implementación y el uso de sistemas de acceso remoto, servidores, cortafuegos y otras conexiones de red externas.

- Compruebe los sistemas de control de acceso para los usuarios autorizados y otras políticas de autenticación.

- Comprobar los activos físicos, incluidas las tarjetas de acceso del personal y los visitantes.

- Compruebe la protección del perímetro e inspeccione el estado de funcionamiento de las cámaras de CCTV y los sistemas de alarma.

- Garantizar el cumplimiento de las normas de limpieza.

Paso 4: Mitigar

- Revisar y analizar los informes de evaluación y determinar cómo asignar eficazmente el tiempo y los recursos para mitigar los riesgos.

- Implementar acciones técnicas para abordar las vulnerabilidades identificadas y reducir el nivel de riesgo de seguridad.

- Asignar acciones correctivas y recomendaciones al personal adecuado para aplicar los controles de seguridad para cada riesgo.

Paso 5: Prevenir

- Realizar evaluaciones de seguridad periódicas, controlar las actualizaciones y comunicar los informes de evaluación de riesgos a una persona autorizada.

- Agilizar los procesos de información para minimizar las amenazas y las vulnerabilidades que se produzcan.

Formación

La formación en evaluación de riesgos de seguridad es un conjunto de lecciones informativas para ayudar a los empleados a desarrollar habilidades para identificar, analizar y evaluar los riesgos de seguridad. La formación en materia de ciberseguridad puede servir como punto de partida para que los trabajadores comprendan mejor los riesgos de seguridad. Por ejemplo, este curso de formación en línea gratuito contiene los fundamentos de los ciberataques más comunes y la forma de protegerse.

Herramienta

El crecimiento tecnológico viene acompañado de la transformación de las amenazas a la seguridad. Los infractores de la ley descubren nuevos mecanismos para burlar los sistemas de seguridad más estrictos. Una evaluación de riesgos de seguridad ayuda a proteger a la organización y a los ocupantes del edificio de una posible exposición a amenazas que pueden sabotear sus activos y exponerlos a riesgos mucho mayores.

Tradicionalmente, las evaluaciones de riesgo se realizan con el uso de lápiz y papel que es susceptible de deteriorarse y perderse. Lleva mucho tiempo entregar los informes de evaluación, lo que aumenta las posibilidades de exponer a la organización a riesgos de seguridad. SafetyCulture (antes iAuditor) es una aplicación de inspección móvil que puede ayudar a los responsables de seguridad a identificar proactivamente los riesgos de seguridad y responder a tiempo para mitigarlos.

Software de evaluación de riesgos de seguridad

Para garantizar la eficacia de las evaluaciones de los riesgos de seguridad, las siguientes funciones de SafetyCulture (iAuditor) pueden ayudar a los responsables de seguridad a ahorrar tiempo en la realización de la evaluación y la entrega de los informes de riesgos de seguridad.

Realice evaluaciones de riesgo en cualquier momento y lugar en un dispositivo móvil

SafetyCulture (iAuditor) facilita a cualquier miembro del equipo la realización de inspecciones y auditorías sobre la marcha. Ya sea en línea o sin conexión, SafetyCulture (iAuditor) puede registrar los resultados de la evaluación en tiempo real, que se guardan automáticamente de forma segura en la nube.

Convierta los problemas de seguridad en acciones

Crear acciones correctivas en el momento para las amenazas de seguridad identificadas. Establezca la fecha de vencimiento y el nivel de prioridad, y luego asígnelos al personal autorizado para abordar y mitigar el riesgo de seguridad inmediatamente.

Revisar los resultados y las tendencias

La sincronización automática entre los dispositivos móviles y la plataforma de escritorio proporciona paneles de análisis en tiempo real en las cuentas Premium. Obtenga visibilidad instantánea de los problemas de seguridad identificados y de la productividad del equipo.

Realizar evaluaciones de seguridad periódicas es vital para mantener un sistema de seguridad protegido y actualizado. Estas son otras características de SafetyCulture (iAuditor) que podrían ayudar a mejorar el rendimiento y la supervisión de la evaluación de riesgos:

- capturar pruebas fotográficas ilimitadas, anotar y añadir notas para explicar mejor el asunto;

- Entrega de informes en todo momento, incluso después de realizar la evaluación;

- facilidad para establecer calendarios y notificaciones para no perderse nunca una evaluación prevista; y

- uso gratuito para pequeños equipos de seguridad y se puede ampliar con informes y almacenamiento ilimitados para las cuentas Premium.